In uno Studio Professionale, il modello Zero Trust abbatte i costi della governance IT e aumenta la sicurezza informatica abilitando:

Dagli incontri con gli Studi ho appreso che, ancora oggi, per proteggere i propri dati da virus, malware, phishing, cryptolocker, copia illecita, navigazione non sicura, sono ancora molti quelli che adottano un modello tradizionale di protezione.

Un approccio basato sul modello “castello e fossato”, anche noto come “sicurezza perimetrale”. Tale approccio consiste nel proteggere i perimetri della rete informatica dello Studio con firewall, VPN, collegamenti RDS, server proxy, honeypot e altri strumenti. E, per la maggior parte delle realtà, rivolgendosi a fornitori diversi.

Da qui l’analogismo con “castello e fossato”, come i castelli medievali che per proteggersi da attacchi esterni si avvalevano di mura in pietra, fossati e ponti levatoi. Poiché la sicurezza perimetrale protegge i punti di ingresso e di uscita, tramite il controllo di dati e dell’identità degli utenti che entrano ed escono dalla rete dell’organizzazione, è normale pensare per il titolare di Studio che l’attività al suo interno possa essere ritenuta sicura. È proprio qui che i fornitori IT hanno fatto il loro business, hanno venduto le “loro” soluzioni, appesantendo i sistemi informativi con strumenti non monitorati e non aggiornati. Aggiungendo, in caso di un evento, altri strumenti, altre soluzioni, altri costi (che si aggiungono al danno già inflitto).

Tuttavia, attualmente si sta verificando una tendenza all’adozione di un approccio più moderno alla sicurezza informatica ereditato dalle istituzioni finanziarie più esperte:

il modello Zero Trust.

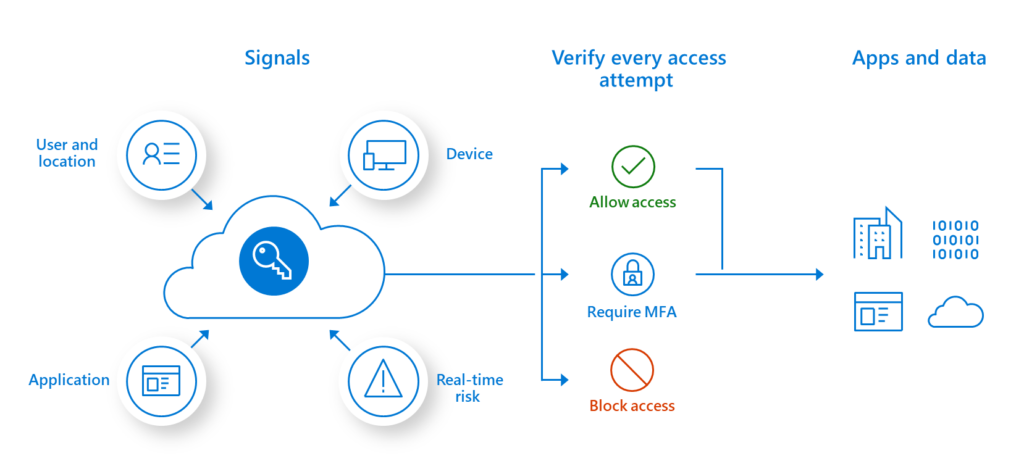

Il principio alla base di tale modello consiste nell’accordare zero fiducia, per impostazione predefinita, ad utenti interni ed esterni e nell’esigere la verifica scrupolosa di ogni persona o dispositivo prima di concedere l’accesso, senza appesantire le normali attività quotidiane, ma semplificandole.

I perimetri del castello continuano ad essere importanti, ma anziché effettuare ulteriori investimenti in fortificazioni più massicce e fossati più ampi, si predilige scegliere un approccio più articolato alla gestione dell’accesso di identità, dati e dispositivi all’interno del castello, tramite il modello Zero Trust.

Grazie a tale approccio, anche se un collaboratore agisce in modo dannoso, negligente (anche se anche involontariamente) o se utenti esterni malintenzionati varcano le mura del castello di nascosto, non è detto che riescano ad accedere automaticamente ai dati.

Quando si tratta di proteggere il patrimonio di dati di uno Studio Professionale, e dei suoi clienti (Commercialisti, Avvocati, Consulenti del Lavoro, e Notai), l’approccio di sicurezza perimetrale “castello e fossato” presenta alcuni limiti critici perché il significato stesso di protezione dalle minacce informatiche è cambiato.

Gli Studi Professionali devono fare i conti con reti di dati e applicazioni sparse, a cui accedono dipendenti, clienti e partner, in sede o online. Ciò rende la difesa del castello ancora più difficile. E anche se il fossato risultasse efficace per arginare gli attacchi, non potrebbe fare molto contro utenti con identità deboli, policy comportamentali inadeguate, sistemi di monitoraggio preventivo inesistente, o altre minacce interne che si nascondono all’interno delle mura del castello.

Alcuni esempi delle situazioni che si possono ritrovare in uno Studio Professionale:

I vantaggi dell’approccio Zero Trust sono stati ampiamente documentati in questo articolo del DIB (Defense Innovation Board).

L’adozione di un modello Zero Trust può aiutare gli Studi Professionali a rafforzare la propria sicurezza dei dati, in modo da poter supportare con fiducia le iniziative di flessibilità e mobilità per dipendenti e clienti.

Ad esempio:

• Lo smartworking

• L’accesso ai dati da parte dei clienti sulle applicazioni dello Studio in totale sicurezza e governance

• Aumentare le visite dal cliente ed operare in modo dinamico, in tempo reale e sempre aggiornato

• Diminuire la produzione e il trasporto di carta dentro e fuori lo Studio

È anche vero che, da una parte, gli Studi Professionali sono ancora riluttanti ad adottare un sistema informativo Total Cloud e poco predisposti a diffondere dati al di fuori della rete fisica.

Dall’altra, per i consulenti IT scardinare questo modello significa perdere una parte di ricavo, cambiare modello di business, studiare e ascoltare piuttosto che proporre.

Possiamo dire che se lo Studio è Sordo, il fornitore IT è Muto

Fortunatamente è in corso una nuova era di Intelligent security, basata sul cloud e sull’architettura Zero Trust, in grado di semplificare e modernizzare la sicurezza, abbattere i costi IT, portando lo Studio anche alle compliance normative in materia di protezione dei dati senza l’adozione di “ulteriori strumenti”

1. Identità e autenticazione

Innanzitutto, gli Studi devono verificare l’identità degli utenti e fornire loro garanzie di accesso in base al ruolo e alle mansioni. Con il servizio gratuito di Azure Active Directory (Azure AD) si può adottare l’accesso Single Sign-On (SSO) per consentire agli utenti autenticati di connettersi da qualsiasi dispositivo (anche non proprio) in giro per il mondo, accedendo ai dati e alle applicazioni dello Studio ovunque, garantendo in mobilità l’accesso sicuro alle risorse senza comprometterne la produttività.

Si possono implementare metodi di autenticazione avanzata, come l’autenticazione a più fattori, a due fattori o senza password, riducendo le violazioni del 99,9%, supportando notifiche push, passcode monouso e dati biometrici per qualsiasi app.

Per alcuni device hardware si può attivare gratuitamente la funzione Windows Hello, cioè il riconoscimento facciale, sicura e pratica per accedere ai dispositivi

È anche possibile valutare lo stato di conformità dei dispositivi. I criteri di accesso condizionale vengono applicati in base allo stato di conformità del dispositivo nel momento in cui l’utente tenta di accedere ai dati.

2. Protezione dalle minacce

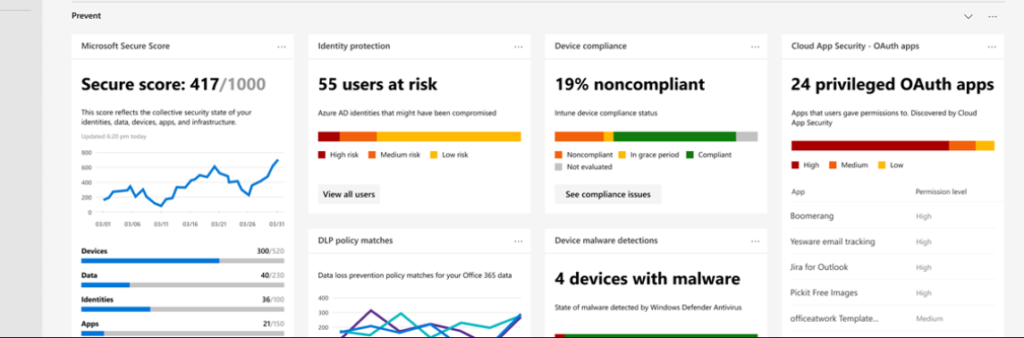

Gli Studi Professionali possono anche rafforzare la loro capacità di proteggere, rilevare e rispondere agli attacchi con la sicurezza integrata e automatizzata attraverso soluzioni di Threat Protection che raccolgono in maniere preventiva e predittiva i segnali di minaccia basandosi su sistemi di automazione avanzata basata sull’intelligenza artificiale (IA) per migliorare l’identificazione e la risposta agli incidenti.

Avere un HUB (consolle), una dashboard centralizzata in dotazione allo Studio e al suo fornitore IT con permessi e livelli di amministrazione definiti dallo Studio per la gestione di identità e accessi, protezione dalle minacce, protezione delle informazioni e gestione della sicurezza.

3. Protezione dei dati, dei file, delle mail

Identità e dispositivi sono i principali vettori di vulnerabilità di dispersione e protezione del patrimonio informativo di uno Studio Professionale, ma ciò che gli attacchi informatici colpiscono sono i dati residenti on premise, e molti attacchi avvengono anche sui dispositivi di Backup: i NAS sono tra i device più vulnerabili.

Con semplici configurazioni dei sistemi informativi esistenti negli Studi si possono migliorare la protezione delle informazioni sensibili, ovunque risiedano o viaggino.

Con la messa in opera di un modello Zero Trust si semplifica la gestione di tutto il sistema IT dello Studio ottenendo una moderna architettura, sfruttando le vere caratteristiche e i vantaggi del Cloud Computing grazie a sistemi di automazione basati sull’AI che provvede a supervisionare gli accessi, monitorando chi accede a cosa, dove e quando e se l’accesso è consentito.